AAA with Mikrotik + Microsoft IAS(Internet Authentication Service) & Active Directory

Sekedar ingin sharing knowledge aja. Kebetulan saya mendapatkan kasus seperti ini, jadi saya coba cari tahu apakah mikrotik dapat di-kolaborasikan dengan Microsoft IAS?. Selama ini AAA Mikrotik lebih banyak dipadukan dengan Radius Server yang open source seperti Free Radius.

Setelah saya mencari tahu resource tentang kolaborasi AAA antara mikrotik dengan IAS , maka didapat lah hasil tentang AAA with Active Directory yang sudah dibahas sebelumnya dari wiki

http://wiki.mikrotik.com/wiki/AAA_with_Active_Directory). Namun yang dibahas oleh wiki, lebih ke arah penggunaan active directory windows untuk login hotspot. Saya akan menambahkan apa yang sudah dibahas di wiki, yaitu login authenticate dan authorization ke router mikrotik menggunakan active directory Windows.

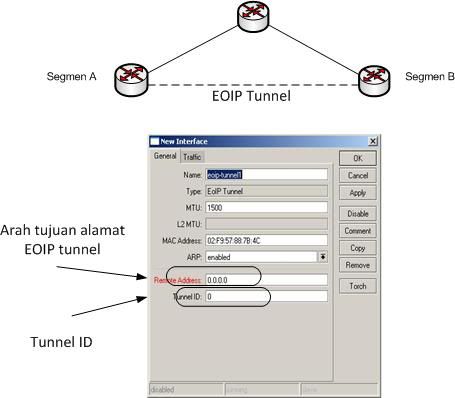

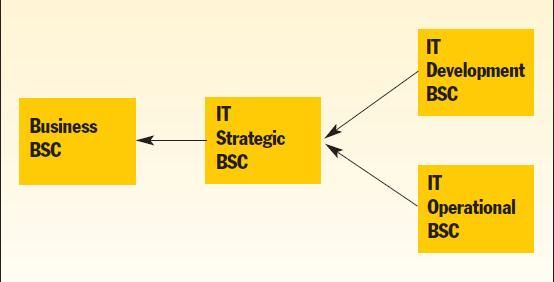

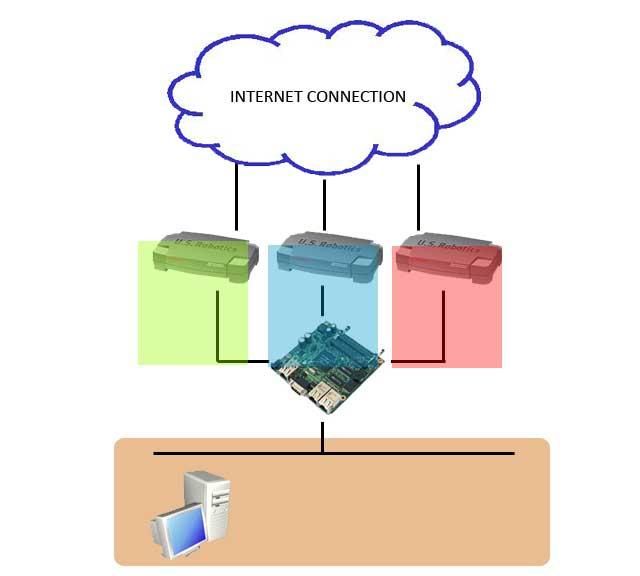

Topologi Konfigurasi

Berikut adalah tahapan konfigurasi :

1) Pertama kita siapkan mikrotik dengan setting sebagai berikut. Set Radius Client yang akan di arahkan ke Active Directory Server, yang mana dalam hal ini IAS sebagai Radius Server.

[admin@MikroTik] /radius> add service=login,hotspot address=[ip address AD server] secret=123456 authentication-port=1812 accounting-port=1813

2) Kemudian setting pada fitur user di mikrotik, kita akan mencoba membuat dua jenis group user yang berbeda yang mana akan digunakan untuk proses Authorization. Group admin berarti berhak mendapat hak akses admin, sedangkan group viewer hanya untuk mendapatkan hak akses read.

Admin :

[admin@MikroTik] /user group> add name=admin policy=ftp,password,read,sensitive,ssh,test,winbox ,local,policy,reboot,sniff,telnet,web,write

User-Viewer :

[admin@MikroTik] /user group> add name=viewer policy=read,telnet,winbox

3) Aktifkan fungsi use radius agar setiap login ke router, maka router mikrotik tidak hanya melihat database user local namun bisa melihat user di active directory yang dihubungkan dengan radius.

[admin@MikroTik] /user aaa> set use-radius=yes

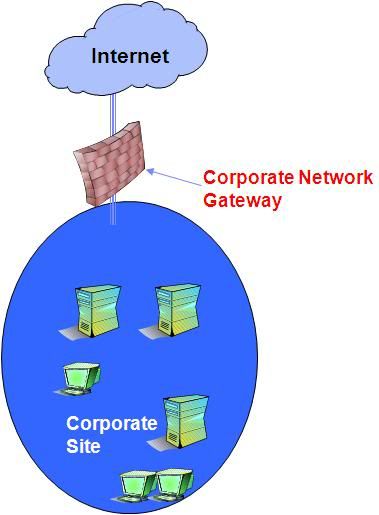

4) Setelah settingan di Mikrotik selesai, maka kita akan masuk ke dalam settingan Windows. Buatlah suatu active directory lengkap dengan dns local, lalu tambahkan IAS dengan menggunkaan Control Panel => Add or Remove Programs => Add/Remove Windows Components => pilih Networking Services => klik Details => pilih Internet Authentication Servive. (note: untuk DNS caranya sama)

| This image has been resized. Click this bar to view the full image. The original image is sized 725x482. |

5) Setelah IAS ter-install, selanjutnya adalah konfigurasi IAS yang akan menjadi Radius Server dan dihubungkan ke mikrotik. (note: jangan lupa untuk register IAS ke active directory).

i) Setting Radius Clients :

a. Create new radius clients

b. Masukkan nilai-nilai settingan seperti dibawah berikut, dengan IP address adalah ip router mikrotik yang directly connected ke IAS. (note: shared secret harus sama antara IAS dengan yang di mikrotik)

ii) Setting Connection Requst Policies

a. Create new connection request policy yang baru, kemudian klik next dan pilih custom policy dengan penamaan bebas.

b. Di policy conditions, klik add pilih opsi Client-IP-Address. Masukkan IP Address router mikrotik nya. Connection request policies berfungsi untuk proses authentikasi antara mikrotik dengan Microsoft IAS.

c. Kemudian klik edit, maka jendela edit profile akan muncul. Masuk ke dalam tab advanced dan kosongkan atribut dalam tab advanced

iii) Setting Remote Access Logging

a. Masuk ke remote access logging, kemudian klik Local File. Kemudian akan muncul seperti jendela di gambar bawah ini. Set sesuai value settingan dibawah ini atau jika ada yang mau meng-customnya silahkan.

iv) Kemudian settingan yang terakhir adalah settingan remote access policies. Yang mana settingan ini berfungsi untuk proses authentikasi user dan authorization user.

a. Pertama kita akan membuat authentikasi dan authorization untuk user admin. Create new remote access policy. Pilih custom policy, kemudian penamaan bebas. Lalu klik add untuk pilih atribut dan pilih Windows-Groups atribut, setelah itu pilih group dari domain group yang telah di buat di active directory. Untuk masalah penamaan terserah untuk groupnya, namun yang harus diperhatikan adalah group scope harus global agar Windows-Group yang di IAS dapat membaca group yang telah dibuat di active directory. (note: jangan lupa untuk pilih allow access pada tab dial-in di user account masing-masing)

b.Tahap kedua adalah men-set profile dari access policy. Klik Edit Profile,maka jendela edit Dial-in profile akan terbuka. Lalu uncheck MS-CHAPv2, MS-CHAP, CHAP. Hanya check PAP, SPAP. Pada tab Encryption uncheck No encryption.

| This image has been resized. Click this bar to view the full image. The original image is sized 660x463. |

| This image has been resized. Click this bar to view the full image. The original image is sized 660x468. |

c.Tahap ketiga adalah proses authorization. Masuk ke tab advanced, kemudian pada list atribut pilih Vendor-Specific. Lalu klik add dan masukkan value pada Enter Vendor Code 14988 dengan status Yes. It conforms. Kemudian klik configure attribute, maka jendela Connfigure VSA (RFC compliant) akan muncul, masukkan vendor-assigned number dengan angka 3, lalu pada Attribute value masukkan admin (note: attribute value disesuaikan penamaan pada pembuatan group yang ada di router mikrotik yang telah dibahas pada tahap awal).

| This image has been resized. Click this bar to view the full image. The original image is sized 776x541. |

d.Setelah proses diatas selesai, maka kita telah mendapatkan settingan AAA antara Mikrotik dengan Active Directory + Microsoft IAS. Tahapan diatas saya buat hanya untuk access policy admin. Anda dapat membuat 2 jenis policy yang berbeda dengan 2 group active directory yang berbeda pula.

Demikian sharing dari saya. Bila ada yang kurang jelas, silahkan tanya saja. Kalau ada tambahan input untuk konfigurasi RADIUS bisa posting langsung aja di tutorial ini, agar kita bisa sama-sama belajar networking ke tingkat yang lebih advanced. Sekian, terima kasih.

Note:

- Untuk value assigned number, vendor code, sampai pada value string saya mencari tahu di RFC standard yang mengatur tentang RADIUS mikrotik di IANA dan bantuan wiki mikrotik

- Berikut referensi link-link yang dapat membantu anda dalam meng-explore lebih jauh lagi kemampuan RADIUS untuk dimanfaatkan pada hotspot, ppp, login mikrotik :

i.

http://www.iana.org/assignments/enterprise-numbersii.

http://www.ietf.org/rfc/rfc2865.txtiii.

http://www.mikrotik.com/documentatio...2.9/dictionaryThanks to om admin dan teman-teman yang uda banyak membantu lewat tutorial & sharing2 nya.